Windows PCのリモートサポート

仕事で直接向き合うコンピュータは、サーバでなく、Windows PCです。

MobiControlは、そのWindows PCでの生産性を向上させ、ITガバナンスを確立させます。2021年12月22日にリリースされたMobiControl v15.4.2 は、Windows ModernとWindows Classicの 両モードで、Windows11をサポートします。

MobiControl v14.x では、Windows11をサポートする計画はありません。v15.4.2. でも、Windows Classicの場合、コンソール画面では、"Windows10" と表示されますが、Windows11用の MobiControlエージェントが生成され、Windows11として登録でき運用ができます。 MobiControl v15.5.1. で、この表示は、修正され、Windows11と表示される予定です。1. PCのアプリのコントロール

- アプリのインストーラーをプッシュ配付し、そのインストールまたはバージョンアップを、短期間で実現します。

- 各PCのアプリ一覧(アプリ名とバージョン番号)をコンソールで表示します。

- アプリ名を指定し、そのアプリをインストールしてあるエンドポイントの一覧を表示します。必要なアプリが行き渡っているか、業務に関係ないアプリがインストールされてないかを確認できます。

例:acrobat という文字列が含まれているアプリがインストールされているエンドポイントを一覧するフィルタ条件式

- 指定したアプリの起動を阻止します。アプリ名またはWindowsストアへの提供元などで指定します。

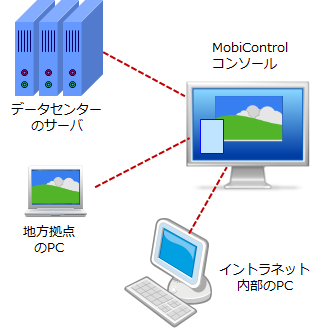

エンドポイントPCのリモートサポート

2. リモートPCを画面操作

- ローカルPCユーザでは、操作が難しい設定変更や不具合修正をすることができます。

をクリックして、画面から設定変更できます。

- コマンドプロンプトを使って操作できます。

例えば、Windows10の場合は、リモートコンピュータの画面左下のタスクバーに「cmd」と入力すると「コマンドプロンプト」が表示されるので、これをクリックすると コマンドプロンプト画面が表示できます。- エンドポイントPCと、コンソールPCの両方のエクスプローラー・ペインを表示できます。両者の間で、ファイルのドラッグ&ドロップができます。

- エンドポイントPCのユーザに操作して貰い、その画面変化を録画できます。操作方法の誤りの指摘などに役立てます。

- データセンターにあるWindows Server 2012またはWindows Server 2016 をリモート画面操作できます。

3. Windowsの更新のコントロール

更新プログラムのダウンロード元として、Microsoftのクラウドか、オンプレミスのWSUSサーバかを選択できます。オンプレミスのWSUSが設置してある場合、 コンソールで、Windowsの更新の完全コントロールができます。 「Windows PCの機能制限」の「更新」を参照ください。4. Windows Defenderをリモート設定

- Microsoftのシグネチャベース(ウィルスパターンベース)でのマルウェア対策である、Windows Defenderをリモート設定します。「Windows Defenderの設定」を参照ください。

- 検疫対象のドライブ、検疫の例外とするパス、検疫(クィックスキャンとフルスキャン)の時間間隔、シグネチャの更新間隔、検疫時のCPU使用率の上限などを設定します。

5. 標的型攻撃に対するWindows10の対策をフォロー

マルウェア対策ソフトを、すり抜けて侵入してくる標的型攻撃を防御

「マルウェア対策ソフトを導入しているから大丈夫」

「ファイアウォールを厳密に運用しているから大丈夫」

と思い込むのは危険です。貴社の重要情報を窃取したいと思う攻撃者は、マルウェア対策ソフトをかいくぐり、ファイアウォールをすり抜け、必ず 侵入してきます。

- 攻撃を受ける前からの備え

MobiControlは、デバイス正常性構成証明書を取り寄せます。セキュリティ面で脆弱性があるポイントを摘出します。 仮想セキュアモードを構成してないエンドポイントをも検出します。仮想セキュアモードを構成してあるエンドポイントは、侵入されても、サーバへの認証情報を 窃取されません。- 攻撃を受けたときの迅速な検出と対応

MobiControlは、Microsoft のEDRであるMicrosoft Defender for Endpointをサポートします。

攻撃者は、ウィルス対策ソフトに引っかからないマルウェアを使って攻撃してきます。 Microsoft Defender for Endpointは、不審な振る舞いを検知して攻撃を検知します。

MobiControlは、リモートPCをMicrosoft Defender for Endpointにオンボーディングさせます。 そして、Microsoft Defender for Endpointにより「脅威」と診断されたエンドポイントを隔離します。VPN接続を禁止し、業務アプリをアンインストールします。関係者にアラートメールを送ります。6. 人為的原因による情報漏洩を阻止

- WIPのポリシー設定

WIP(Windows 情報保護)により、社内ドメインのエンドポイントでは文書を共有できても、社外(指定ドメイン外)では、文書を開けないようにします。WIPポリシーの設定方法は、「Windows情報保護のリモート設定」を参照ください。

- Wordなどのアプリを、「管理対象アプリ」に指定します。

- 「管理対象アプリ」で作成したコンテンツ(企業データ)は、企業IDと紐づけられて暗号化されます。

- 企業データは、社内では共有できます。つまり、Azure ADドメイン、又は IPアドレス帯を同じにするPCなら共有できます。 SharePointなどに保存することができます。

- 企業データを、USBメモリに保存しようとすると、それを禁止するか、警告メッセージをポップアップします。

- 例えば、Wordで開いた企業データを、FacebookなどのSNSにコピペしようとすると、それを禁止するか、警告メッセージをポップアップします。

- 企業データを、エキスプロラーを使って、個人用の外部ストレージ(DropBoxTM など)に、ファイル送信しようとすると、それを禁止するか、警告メッセージをポップアップします。

- USB、Bluetooth、SDカードなどに制限を加え、情報漏洩を防ぎます。

- Bitlockerにより、ドライブ単位で、暗号化をします。盗難に遭い、HDDを取り出され、他のPCに接続されても、ファイルを開くことができません。

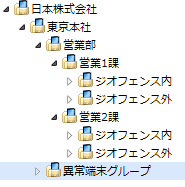

7. 異常PCの自動隔離

セキュリティ対策の観点で異常と判断されたエンドポイントPCは、自動的に隔離されます。隔離されたエンドポイントPCでは、パッケージで送られてインストールされた業務アプリが 自動的にアンインストールされます。

設定されていたVPNやメールが使えなくなります。同時に、上司や関係者にアラートメールが送られます。MobiControlは、エンドポイントの所属する部門に対応した端末グループから、「異常端末グループ」に、エンドポイントを自動移動させることで、この隔離を実施します。 異常端末グループの構成プロファイルには、業務アプリを割り当てず、エンドポイントの多くの機能を制限したものにしておきます。

当該エンドポイントの問題点が解決された場合、これを、コンソールでの操作で従来の端末グループに戻します。指定の業務アプリが再インストールされ、端末の 機能は、従前に戻ります。8. Windows Modern と Windows Classic

MobiControlでの Windows PCの設定モードには、Windows Modern と Windows Classicがあります。 Windows PCをMobiControlで管理しようとする場合は、Windows Modern と Windows Classicのどちらで設定するかを、 まず、決めます。詳しくは、「C. Windows Modern と Windows Classicの違い」を参照ください。

Windows Modern と Windows Classicの主な違い Windows Modern Windows Classic 用途 PCとしての汎用的な利用

- 特定アプリのみの専用端末

- Windowsサーバ画面のリモート操作

機能面での主な特徴 多彩な構成プロファイル

但し、「ランチャー作成機能」は、ありません。

注1ランチャー作成機能 サポートする

OS

注2Windows10のみ Windows8.x、Windows10

Windows Server 2012/2016/201932bit 及び 64bit

- 注1 MobiControl v15.0 から、Windows Modern でも、ランチャー作成機能を搭載します。

- 注2 MobiControl v15.4.2 から、Windows Modern とWindows Classicの両方のモードで、Windows11をサポートします。

9. Windows Embedded端末

MobiControlは、PC系のWindows以外に、Windows Embeddedをもサポートしています。但し、端末メーカーとそのモデル番号によっては、サポートしてない端末があります。

MobiControl v14でサポート TLS1.2をサポートしている必要があります。

- Windows Embedded Compact7

- Windows Embedded Compact2013

MobiControl v13でサポート

- Windows CE.NET 4.2

- Windows CE.NET 5.0

- Windows Embedded CE6.0

- Windows Embedded Compact7

- Windows Embedded Compact2013

「Windows Embedded 端末」を参照ください。