閉域網Firewallのポート番号とURL

Firewallで保護された 社内WiFiのみに接続している端末や、事業所内LANに接続しているPCを、MobiControlを利用して運用管理する場合があります。 閉域SIMサービスに加入しているスマホもあります。それらの閉域網のFirewallで許可しておくべきポート番号や宛先URL等を説明します。A. Android端末とFirewall

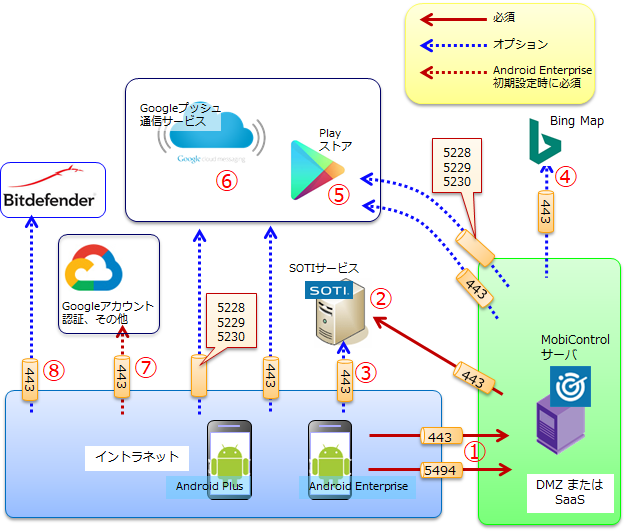

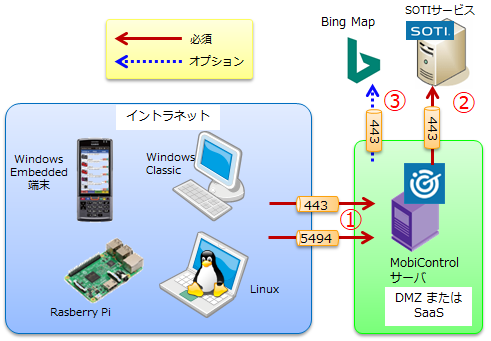

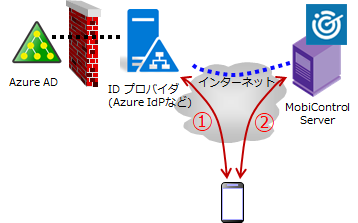

Android端末を閉域網に置いて運用する場合の、Firewallで許可するポート番号を(図1)に示します。

許可することが必須のポートとオプションのポートがあります。

もし、MobiControlサーバを、貴社のDMZに設置し、オプションサービスとの接続を断念するならば、 Android端末は、完全閉域網に置いて運用をすることができます。許可するポートを (図1)での、① の443と5494に限定できるからです。

MobiControlによる完全閉域網内のAndroid端末の管理運用は、国内でも多くの実績があります。 数万台規模のAndroid Plus と Android Enterprise での運用事例が、数多くあります。

但し、Android Enterpriseは、それをセットアップする時だけ、Port443(Outbound) 経由でIPアドレス 173.194.* へ アクセスできるネットワーク環境に置いておくのが簡易なセットアップ方法です。IPアドレス 173.194.* の宛先は、Googleのサービスサイトです。(図1)

(図1)の① から⑧の詳細は、 下記の

(図1)の① から⑧の詳細は、 下記の説明を開いた状態

説明を閉じた状態

をクリックください。

B. Apple端末とFirewall

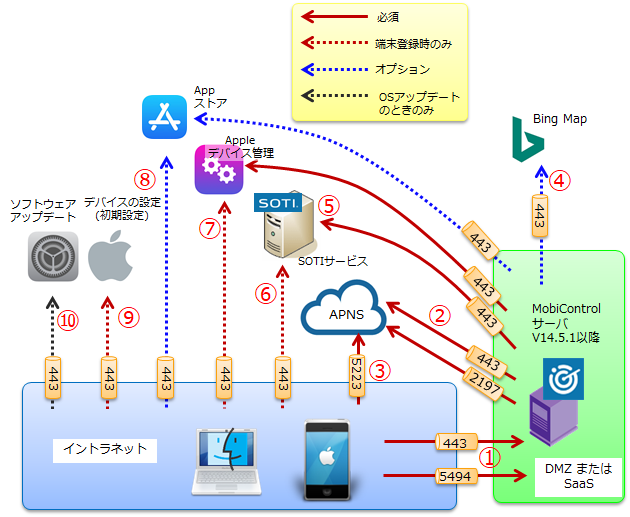

Apple端末(iPhone、iPad、MacOSコンピュータ)を閉域網に置いて運用する場合に、Firewallで許可するポート番号を(図5)に示します。

Apple端末は、 (図5)の③のポート5223(Outbound)のみを許可した閉域網で、MobiControlによる運用管理ができます。

更に、Appストアのアプリを端末に配布またはアップデートする場合は、(図5)の⑧のTCP443(Outbound)を許可しておきます。

但し、Apple端末をMobiControlサーバに登録する時だけ、 ⑦、⑨ 及び ⑩が許可されているネットワーク環境で、それを実行します。(図5)

*.apple.com をFirewallに登録しておくと、全てのAppleサイトへのアクセスを許可できます。

IPアドレスベースで、Firewallに登録する場合は、17.0.0.0/8 アドレスブロック全体を許可しておきます。

これで、(図1)の ②、 ③、 ⑦、 ⑧、 ⑨、 ⑩を、まとめて登録できます。

しかし、個別サービス毎に、細密に限定登録したい場合は、 下記の ②、 ③、 ⑦、 ⑧、 ⑨、 ⑩のをクリックください。

説明を開いた状態

説明を閉じた状態

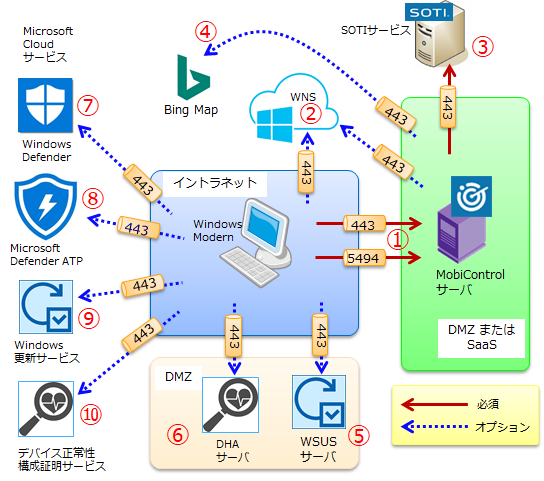

C. Windows Modern とFirewall

閉域網に設置したPCをWindows Modernとして設定した場合のFirewallで許可するポート番号を(図7)に示します。 許可することが必須のポートとオプションのポートがあります。

④と ⑤ をDMZに設置すると、 ⑥、 ⑧及び ⑨ に対する アクセスを不要にできます。(図7)

(図1)の① から⑨の詳細は、 下記の

をクリックください。

説明を開いた状態

説明を閉じた状態

D. Windows Classic、Windows Embedded、LinuxとFirewall

Windows Classicとして設定したPC、Windows Embedded端末、Linuxデバイスを閉域網に置いて運用する場合の、Firewallで許可するポート番号を(図8)に示します。(図8)

(図8)の① 、②、②の詳細は、 下記の

(図8)の① 、②、②の詳細は、 下記の説明を開いた状態

説明を閉じた状態

をクリックください。

E. MobiControlサーバ・コンポーネント間のPort

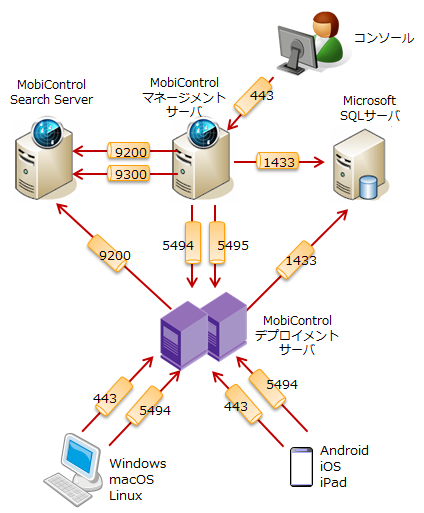

端末台数が多い場合は、デプロイメント・サーバを並列複数台数とします。国内でも数万台の端末を管理しているユーザもあります。 端末とサーバとの交信頻度を多く設定している場合、端末台数が500台程度でも、2台のデプロイメントサーバで運営しているユーザもいます。 コンソールで、端末フィルタ条件式を入力して、表示する端末群を限定するときは、 MobiControl Search Serverが、SQLステートメントを作成し、マネージメントサーバ経由で、Microsoft SQLサーバに、サブミットします。

MobiControlサーバは、次のサーバコンポーネントから構成されています。 これらのサーバ間は、(図9)で示されるポート経由で情報共有をします。

- MobiControlデプロイメントサーバ

- MobiControlマネージメントサーバ

- MobiControl Search Server

- Microsoft SQLサーバ

(図9)は、端末台数が3万台以上のシステムを想定しています。 端末台数が1000台以下と少ない場合、これら4つのサーバコンポーネントを1台のサーバハードウエァに同居させることが可能です。 (図9)の矢印線は、どちらのコンポーネントから接続コールを、イニシエーションするかを図示しています。 トラフィックは、双方向です。各コンポーネント間の通信プロトコルは、TCPです。 端末と接続するサーバは、MobiControlデプロイメントサーバです。上記で、単にMobiControlサーバと記述したのは、 正確には、MobiControlデプロイメントサーバです。(図9)

F. コンソールとの接続

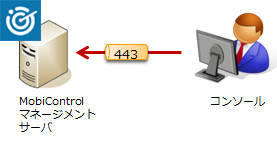

コンソールの権限アカウントは、複数作成できます。 アカウント別に、管理権限の範囲と、管理できる端末グループを制限できます。

(図10)

コンソールは、TCP443経由で、マネージメントサーバにアクセスします。 MobiControlシステムを管理し、モニターするためにコンソールで使うアプリは、ブラウザです。 次のブラウザをサポートします。

- Google Chrome

- Internet Explorer 11

- Mozilla Firefox

典拠は、SOTIのドキュメント

System Requirementの Browsersの項

コンソールからは、多くのインターネットサイトにTCP443経由でアクセスします。コンソールからは、Googleの各種サービスにアクセスできるようにしておかなければなりません。

- MobiControlライセンスファイル取得

- SOTI Download site

MobiControl エージェント (Android Plus用) 及び、

エージェントに対するプラグイン(Android Enterprise とAndroid Plus)のダウンロード- Google Play

- Apple Business Manager

- Microsoft Bing Map (端末の位置を地図表示)

Googleのドキュメント 「 Android Enterprise Network Requirements」 の「Consoles」の項を参照くださいE. AD_DSとの接続

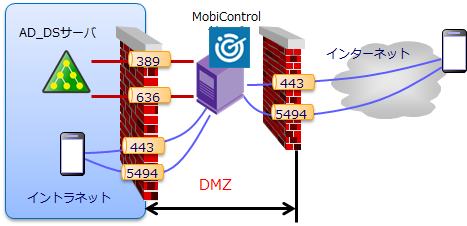

端末やPCをMobiControlに登録する際に、AD_DS(Active Directory Domain Service)との認証を必要とするように、 端末登録ルールを作成することができます。 その際は、端末やPCの登録の前に、MobiControlサーバとAD_DSサーバとの間に、ディレクトリサービスとの接続プロファイルを作成しておきます。

端末の登録の毎に、MobiControlサーバは、AD_DSサーバと通信をします。 その場合は、TCP389と636をFirewallに開けておく必要があります。TCP389と636のプロトコルはLDAPです。(図11)

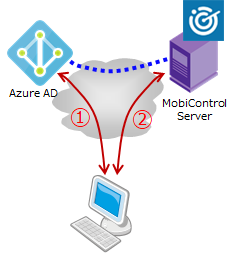

端末は、AD_DSサーバにアクセスできるネットワーク環境になくても、MobiControlサーバにさえアクセスできれば、端末は、 AD_DSとの認証を受けてMobiControlに登録できます。 MobiControlサーバとAzure AD若しくはIDプロバイダとの接続は、TCP443経由となります。認証サービスは、「ディレクトリサービス」と「IDプロバイダ」の2つに大別されます。認証サービスによる認証を得て、MobiControlに登録できる端末のOSまたは設定モードには 制限があります。 詳しくは、「認証サービスとMobiControlの機能」を参照ください。

Azure ADで認証 ID プロバイダで認証 (図12)

(図13)

AzureのAD_DSとの接続プロファイルの作成方法は、 AzureのAD_DSとの接続プロファイルを参照ください。 IDプロバイダとの接続プロファイルの作成方法は、IDプロバイダとの接続プロファイルを参照ください。 F. オプション・サーバとの接続

SOTIは、MobiControl以外に、幾つかのオプションサーバを提供しています。

サーバのサービス名 概 要 ERG(Enterprise Resource Gateway)

無償Firewallの外部にある端末が、内部にあるリポジトリ・サーバから文書、画像、動画を 安全に入手するための逆プロキシサーバ SOTI Assist Server

有償システム運用に伴うインシデントを管理します。インシデント発生に伴い、これの解決に 向かっての工程管理をします。 Exchange ActiveSync Filter

無償MS ExchangeサーバのフロントサーバであるActiveSyncサーバにアドオンするソフトウェアです。 MS Exchangeサーバへの不法アクセスを防止します。 G. ネットワーク・ポートに関するSOTIの情報

MobiControlに限定したネットワーク・ポートに関する情報は、下記のSOTIのリンクにアクセスください。

- Network Ports

https://www.soti.net/mc/help/v14.5/en/setup/installing/network_ports.html

MobiControl Deployment Server 及び MobiControl Management Serverから見てのポート番号を記してあります。 あわせて、 上記F.項で示したオプションサーバのポートも記してあります。

を押します。

そうすると、MobiControlサーバは、WNS経由でエンドポイントにチェックインを要求します。エンドポイントはチェックインを実行し、それらの働きかけを受領します。

を押します。

そうすると、MobiControlサーバは、WNS経由でエンドポイントにチェックインを要求します。エンドポイントはチェックインを実行し、それらの働きかけを受領します。